Willkommen im Splinternet: Eine Seefahrt durch das zerklüftete Archipel des Digitalen

Einleitung: Willkommen im Archipel des Absurden – Eine Reise durch das zerklüftete Splinternet

Stellen Sie sich vor, Sie sind auf Reisen. Sie landen in einem neuen Land, öffnen Ihren Laptop und möchten die neueste Folge Ihrer Lieblingsserie streamen – „In Ihrer Region nicht verfügbar“. Sie versuchen, Ihrer Familie über Ihre gewohnte Messaging-App zu schreiben – „Dienst blockiert“. Genervt öffnen Sie die lokale Suchmaschine, um ein Restaurant zu finden, und die Ergebnisse fühlen sich seltsam kuratiert an, während die Werbung Sie mit unheimlicher Präzision auf Ihre letzte Hotelbuchung anspricht. Willkommen im Alltag des Splinternets. Dies ist keine dystopische Zukunftsvision; es ist die digitale Realität des 21. Jahrhunderts.1

Was wir erleben, ist die Zersplitterung des einst als globaler Kontinent erdachten Internets in ein riesiges, zerklüftetes Archipel.3 Wo einst eine nahtlose Landmasse den freien Austausch von Informationen versprach, erstreckt sich nun eine Ansammlung digitaler Inseln und Inselgruppen. Einige sind durch wackelige Datenbrücken miteinander verbunden, andere durch hohe regulatorische Seemauern oder reißende kommerzielle Strömungen voneinander isoliert. Dieses Phänomen, auch „Cyber-Balkanisierung“ oder „Internet-Fragmentierung“ genannt, ist kein plötzliches Ereignis, sondern ein schleichender Prozess, angetrieben von einem Cocktail aus Politik, Kommerz, Technologie und Nationalismus.1

Die Fragmentierung ist dabei kein monolithisches Konzept. Sie existiert auf einem Spektrum, das von den „harten“ Mauern staatlicher Zensur, wie Chinas Großer Firewall 5, über die „weichen“ Zäune kommerzieller Ökosysteme, wie Apples App Store 6, bis hin zu den „unsichtbaren“ Barrieren inkompatibler technischer Standards und regulatorischer Hürden wie der europäischen Datenschutz-Grundverordnung reicht.7 Der Traum von einem einzigen, globalen Internet ist nicht nur ausgeträumt – er war vielleicht von Anfang an eine historische Anomalie. Wir treten nun in eine neue, multipolare digitale Ära ein, die von konkurrierenden technologischen und ideologischen Blöcken geprägt ist. Die Karte dieses neuen Archipels zu verstehen, ist unerlässlich, um durch das 21. Jahrhundert zu navigieren.

Die Geister, die wir riefen: Eine kurze Geschichte der Internet-Utopie und ihres jähen Endes

Die militärisch-akademische Wiege (1960er-1980er)

Die Geschichte des Internets beginnt nicht mit einem Hippie-Traum, sondern mit einem militärischen Albtraum: der Angst vor einem nuklearen Erstschlag. Das ARPANET, der Vorläufer des Internets, wurde als dezentrales Kommunikationsnetzwerk für das US-Militär und angeschlossene akademische Einrichtungen konzipiert.8 Es war ein funktionaler, nicht-kommerzieller Raum, ein Nischenprojekt, in dem der Code wichtiger war als der Kommerz.9

Die Gegenkulturelle Umdeutung (1970er-1990er)

Doch dann geschah etwas Unerwartetes. Die Technologie sickerte in die kalifornische Gegenkultur der 1970er Jahre, die im Computer nicht ein Werkzeug der Kontrolle, sondern eine „Technologie der Freiheit“ sah.9 Aus diesem Geist entstand die Hacker-Ethik und die utopische Vision eines grenzenlosen, selbstverwalteten Cyberspace, einem neuen Kontinent für den menschlichen Geist. Pioniere wie Vint Cerf und Tim Berners-Lee träumten von einem offenen, kollaborativen Raum, in dem Informationen frei geteilt werden konnten.10

Die Unabhängigkeitserklärung (1996)

Dieser Idealismus erreichte seinen Höhepunkt am 8. Februar 1996. In Davos, dem Herzen des globalen Kapitalismus, verfasste der Internet-Pionier John Perry Barlow seine berühmte „A Declaration of the Independence of Cyberspace“. Mit prophetischem Trotz erklärte er: „Regierungen der Industriewelt, ihr müden Giganten aus Fleisch und Stahl… Ihr habt keine Souveränität, wo wir uns versammeln“.12 Es war die ultimative Kampfansage an die alte Weltordnung, der Gründungsmythos einer neuen digitalen Zivilisation, die sich frei von den Fesseln der Geografie, der Rasse oder der militärischen Macht entfalten sollte.12

Der Sündenfall: Kommerzialisierung und das Ende der Freiheit

Doch die Utopie war von kurzer Dauer. Die Öffnung des Internets für den kommerziellen Verkehr in den 1990er Jahren war der Anfang vom Ende.8 Der Staat, den Barlow verbannt hatte, kehrte zurück – nicht mehr als Investor, sondern als Regulator. Die Kontrolle über die grundlegende Adressvergabe des Netzes wurde 1998 von der militärischen zur kommerziellen Sphäre transferiert und der neu gegründeten ICANN unter Aufsicht des US-Handelsministeriums übergeben.9 Die Gegenkultur, die das Netz mit ihren Idealen geformt hatte, wurde von den übermächtigen Kräften des Marktes und des Staates an den Rand gedrängt.

Rückblickend erscheint die Ära des völlig offenen, globalen Internets nicht als der natürliche Zustand des Netzes, sondern als eine kurze, anomale Phase. Die Geschichte der Kommunikationstechnologien ist seit jeher eine Geschichte der Kontrolle durch staatliche und kommerzielle Mächte.9 Die aktuelle Fragmentierung ist daher weniger ein tragischer Sündenfall als vielmehr eine Rückkehr zur historischen Norm – die Wiederaneignung eines neuen technologischen Raums durch die alten Mächte der Geopolitik und des Kapitals.

Die neuen Grenzwächter: Wer das Netz zerschlägt und warum

Drei mächtige Akteure treiben die Zersplitterung des Internets voran: autoritäre Staaten, die nach Kontrolle streben; Technologiegiganten, die nach Profit gieren; und demokratische Regulierer, die nach Ordnung suchen. Ihre Motive sind unterschiedlich, doch ihre Handlungen verstärken sich gegenseitig und beschleunigen den Zerfall des globalen Netzes.

1. Der Drache und der Bär: Souveränität als Staatsräson (Politische Fragmentierung)

Die offensichtlichste Form der Fragmentierung wird von Staaten vorangetrieben, die das Internet als Bedrohung ihrer Souveränität und Macht betrachten. China und Russland sind hier die prominentesten Architekten.

Chinas Große Firewall

Die „Great Firewall of China“ ist das weltweit ausgeklügeltste System zur Zensur und Kontrolle des Internets. Sie ist mehr als nur eine Mauer; sie ist ein komplettes, in sich geschlossenes Ökosystem.5

- Geschichte & Motivation: Das Projekt, ursprünglich „Golden Shield Project“ genannt, wurde 1998 initiiert, um den Informationsfluss zu kontrollieren und die Stabilität des Regimes zu sichern.13 Die zugrundeliegende Philosophie formulierte einst Deng Xiaoping: „Wenn man das Fenster öffnet, kommen sowohl frische Luft als auch Fliegen herein“.14 Die Kommunistische Partei wollte die frische Luft der wirtschaftlichen Globalisierung, aber die Fliegen der politischen Freiheit draußen halten.

- Technische Methoden: Die Firewall setzt ein Arsenal an Technologien ein, um das Netz zu kontrollieren. Dazu gehören das simple Blockieren von IP-Adressen, DNS-Manipulation (das Umleiten von Anfragen an verbotene Seiten), Deep Packet Inspection (DPI) zur Filterung von Datenpaketen nach unerwünschten Schlüsselwörtern und TCP-Reset-Angriffe, die Verbindungen zu blockierten Seiten aktiv kappen.13

- Sozioökonomische Auswirkungen: Die Firewall schuf einen „gefangenen Markt“ (captive market), indem sie westliche Giganten wie Google, Facebook und Twitter blockierte.13 In diesem geschützten Raum konnten chinesische Pendants wie Baidu, Weibo und WeChat zu riesigen Konzernen heranwachsen. China hat damit effektiv ein „Internet im Internet“ geschaffen, ein Paralleluniversum mit eigenen Regeln, Stars und Geschäftsmodellen.3

Russlands Souveränes Internet (RuNet)

Russlands Ansatz ist defensiver, aber nicht weniger entschlossen. Das 2019 verabschiedete „Gesetz über ein souveränes Internet“ zielt darauf ab, die russische Internetinfrastruktur (RuNet) vom globalen Netz abkoppeln zu können.15

- Motivation: Offiziell dient das Gesetz dem Schutz vor externen Cyberangriffen. Es gibt der Regierung die Möglichkeit, im Krisenfall den nationalen Datenverkehr über staatlich kontrollierte Knotenpunkte zu leiten und Russland so quasi vom Rest der Welt „abzustöpseln“.17

- Geopolitischer Kontext: Diese Maßnahme ist Teil von Russlands größerer Strategie, eine multipolare Weltordnung zu schaffen und die digitale Hegemonie der USA zu brechen. Das Internet wird als ein Schlachtfeld in diesem geopolitischen Ringen betrachtet.17

Beide Länder exportieren aktiv ihre Modelle der „Cyber-Souveränität“ und werben bei anderen Nationen für ein staatszentriertes Internet-Governance-Modell, das im direkten Gegensatz zum westlichen, offenen Multi-Stakeholder-Ansatz steht.19

2. Die Gärtner von GAFA: Kommerzielle Zäune im digitalen Vorgarten (Kommerzielle Fragmentierung)

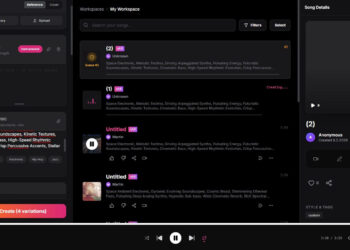

Eine subtilere, aber ebenso wirkungsvolle Form der Fragmentierung geht von den großen westlichen Technologiekonzernen aus: Google, Amazon, Meta (Facebook) und Apple, oft als „GAFA“ bezeichnet. Sie errichten keine staatlichen Zensurmauern, sondern „Walled Gardens“ – ummauerte Gärten.6

- Definition des „Walled Garden“: Ein Walled Garden ist ein geschlossenes digitales Ökosystem, in dem ein einziges Unternehmen die Hardware, die Software, die Anwendungen und vor allem die Daten kontrolliert.22 In diesen Gärten werden die Regeln vom Gärtner gemacht. Interoperabilität, also die Fähigkeit, nahtlos mit Diensten außerhalb des Gartens zu interagieren, ist unerwünscht.3

- Das Geschäftsmodell der Einhegung: Der Zweck dieser Gärten ist die Maximierung des Profits. Indem sie Nutzer in ihrem Ökosystem halten, können die Konzerne deren Daten exklusiv ernten und für hochgradig personalisierte Werbung nutzen. Google kontrolliert die Suche, Meta die sozialen Interaktionen und Amazon das Kaufverhalten.22 Diese Daten sind das Gold des 21. Jahrhunderts, und die Walled Gardens sind die Tresore, in denen es gelagert wird. Rund 70 % aller Online-Werbeausgaben fließen an Google, Meta und Amazon.21

- Der Nutzer als Produkt: Die scheinbare Benutzerfreundlichkeit und der Komfort dieser Ökosysteme sind der Köder, der die Nutzer in die Gärten lockt und dort hält.22 Im Inneren wird die Nutzererfahrung jedoch nicht primär zum Wohle des Nutzers, sondern zur Maximierung des Werbewerts seiner Daten kuratiert.

- Eine andere Art der Zersplitterung: Diese kommerzielle Fragmentierung ist keine Zensur, aber sie schränkt die Wahlfreiheit ein, erstickt den Wettbewerb und schafft Datensilos, die genauso undurchdringlich sein können wie nationale Firewalls. Sie zerteilt das Internet entlang kommerzieller, nicht politischer Linien.1

3. Das Brüsseler Paradox: Wie gute Absichten den Weg zur Fragmentierung pflastern (Regulatorische Fragmentierung)

Die Europäische Union versucht, einen „dritten Weg“ zwischen dem marktradikalen US-Modell und dem staatskontrollierten chinesischen Modell zu gehen. Ihr Ansatz der „digitalen Souveränität“ basiert auf Regulierung und den Grundrechten der Bürger.24 Doch paradoxerweise tragen gerade diese gut gemeinten Bemühungen zur weiteren Fragmentierung des Internets bei.

- Der GDPR-Effekt: Die Datenschutz-Grundverordnung (DSGVO) ist das prominenteste Beispiel.

- Absicht: Die DSGVO sollte die Datenschutzregeln in der EU harmonisieren und den Bürgern die Kontrolle über ihre persönlichen Daten zurückgeben.26

- Unbeabsichtigte Folge: Durch die Einführung strenger Regeln für die Übermittlung von Daten in Drittländer hat die DSGVO de facto digitale Grenzen geschaffen.7 Viele US-Unternehmen blockierten nach Inkrafttreten der Verordnung den Zugang für europäische Nutzer, um Compliance-Probleme zu vermeiden.28

- Das Schrems-II-Beben: Ein Urteil des Europäischen Gerichtshofs (EuGH) im Jahr 2020, bekannt als „Schrems II“, hat diese regulatorische Fragmentierung dramatisch verschärft.29

- Der Kernkonflikt: Das Gericht kippte das „Privacy Shield“-Abkommen, das den Datentransfer zwischen der EU und den USA regelte. Die Begründung: US-Überwachungsgesetze seien mit den Grundrechten der EU-Bürger unvereinbar.30

- Praktische Auswirkungen: Seitdem muss jedes Unternehmen, das Daten von EU-Bürgern in die USA übermittelt, eine komplexe Einzelfallprüfung, ein sogenanntes „Transfer Impact Assessment“ (TIA), durchführen. Dies hat eine massive Rechtsunsicherheit geschaffen und die Kosten für den transatlantischen Datenverkehr in die Höhe getrieben, was den Datenfluss effektiv abkühlt.29

- Der „Brüssel-Effekt“: Die EU nutzt ihre Marktmacht, um ihre Regulierungsstandards global zu exportieren. Da multinationale Konzerne nicht auf den riesigen EU-Markt verzichten können, übernehmen sie oft freiwillig EU-Standards wie die DSGVO für ihre weltweiten Operationen.20 Dieser „Brüssel-Effekt“ ist ein Instrument der Machtprojektion, das zwar oft den Verbraucherschutz weltweit stärkt, aber gleichzeitig die Welt in konkurrierende Regulierungsblöcke aufteilt.

Diese drei treibenden Kräfte – politische Kontrolle, kommerzielle Einhegung und regulatorische Ordnung – sind keine isolierten Phänomene. Sie bilden ein komplexes, sich selbst verstärkendes System. Die politische Kontrolle in China schafft einen geschützten Markt, der es den dortigen Tech-Giganten ermöglicht, ihre eigenen Walled Gardens zu errichten, die wiederum zu Instrumenten der staatlichen Überwachung werden.3 Die Regulierungen der EU, die als Reaktion auf die Datenexzesse der US-Konzerne entstanden sind, zwingen eben diese Konzerne zur Datenlokalisierung.34 Damit validieren sie unbeabsichtigt genau jenes Prinzip der digitalen Souveränität, das autoritäre Staaten zur Rechtfertigung ihrer Abschottungspolitik nutzen.15 Jede Aktion in einem Bereich löst eine Reaktion in den anderen aus und beschleunigt so den unaufhaltsamen Drift in ein fragmentiertes globales Netz.

Tabelle 1: Die vier Reiche des Internets: Ein geopolitischer Spickzettel

Um die konkurrierenden Visionen für die Zukunft des Internets zu verdeutlichen, bietet die folgende Tabelle einen Überblick über die vier großen geopolitischen Blöcke und ihre digitalen Philosophien. Sie dient als Kompass für die Navigation im neuen digitalen Archipel.

| Merkmal | USA | Europäische Union | China | Russland |

| Kernphilosophie | Offener, Multi-Stakeholder-Ansatz (historisch); zunehmend instrumentalisiert für geopolitische und wirtschaftliche Macht.18 | Menschenrechtsbasiert, regulierungsorientiert; “Dritter Weg” zwischen USA und China, Fokus auf “digitale Souveränität”.24 | Staatszentriert, kontrolle-orientiert (“Cyber-Souveränität”); das Internet als Instrument zur Wahrung der Stabilität des Regimes.19 | Defensiv, souveränitäts-fokussiert; das Internet als Bedrohung der nationalen Sicherheit, die kontrolliert werden muss.19 |

| Wichtige Regularien | Sektorale Gesetze, Exportkontrollen (Entity List), Fokus auf Wettbewerbsrecht gegen Big Tech.38 | DSGVO (GDPR), Digital Services Act (DSA), Digital Markets Act (DMA), Schrems-II-Urteil.26 | Cybersecurity Law, Data Security Law (DSL), PIPL; “Great Firewall” als technisches Kontrollsystem.5 | “Sovereign Internet Law”, Datenlokalisierungsgesetze (FZ-242), umfassende Zensurgesetze.15 |

| Rolle Staat vs. Privat | Privatsektor dominiert die Infrastruktur und Innovation; Staat agiert als Regulierer und zunehmend als geopolitischer Akteur.36 | Staat setzt den rechtlichen Rahmen (starke Regulierung); Privatsektor muss sich anpassen (“Brussels Effect”).20 | Staat und Partei haben die absolute Kontrolle; private Unternehmen (z.B. Tencent, Alibaba) agieren als Erfüllungsgehilfen der staatlichen Agenda.3 | Staat hat die ultimative Kontrolle über die Infrastruktur und den Datenverkehr; der Privatsektor ist dem Staat untergeordnet.19 |

| Primärer Treiber der Fragmentierung | Kommerziell (Walled Gardens) und geopolitisch (Exportkontrollen, Sanktionen).22 | Regulatorisch (Datenschutzgesetze schaffen De-facto-Grenzen für den Datenfluss).24 | Politisch (Zensur und Informationskontrolle zur Machtsicherung).15 | Politisch (Abschottung gegen ausländische Einflüsse und zur Kontrolle der Bevölkerung).15 |

Leben auf den Inseln: Die Kosten der Zersplitterung für Sie, mich und die Weltwirtschaft

Die Fragmentierung des Internets ist kein abstraktes Problem für Technokraten und Politiker. Sie hat tiefgreifende und spürbare Konsequenzen für jeden Einzelnen, für die globale Wirtschaft und für die internationale Stabilität.

Für den Einzelnen

- Erosion der Freiheiten: In autoritären Staaten bedeutet das Splinternet die direkte Einschränkung der Meinungs- und Informationsfreiheit. Zensur wird zum Alltag, und der Zugang zu globalem Wissen wird zu einem Privileg, nicht zu einem Recht.3

- Echokammern und Polarisierung: Selbst in offeneren Gesellschaften fördert die Fragmentierung die Bildung von „digitalen Stämmen“ und Filterblasen. Ob durch kommerzielle Algorithmen oder selbstgewählte Informationsdiäten, die Nutzer werden zunehmend nur noch mit Meinungen konfrontiert, die ihre eigenen bestätigen. Dies untergräbt den demokratischen Diskurs und verschärft die gesellschaftliche Polarisierung.1

- Verlust der Universalität: Die einst selbstverständliche Erfahrung eines nahtlosen, globalen Netzes weicht einer Realität voller Reibungsverluste. Blockierte Dienste, unterschiedliche Standards und die ständige Konfrontation mit digitalen Grenzen machen die Online-Erfahrung mühsamer und weniger universell.2

Für die globale Wirtschaft

- Explodierende Compliance-Kosten: Für global agierende Unternehmen wird das Splinternet zu einem regulatorischen Albtraum. Sie müssen sich durch ein Labyrinth widersprüchlicher Gesetze navigieren (DSGVO in Europa, Cybersecurity Law in China etc.), was zu doppelter Infrastruktur, lokalen Rechtsteams und einer Vielzahl von Produktvarianten für verschiedene Märkte führt.32

- Hürden beim Datentransfer: Der freie Fluss von Daten ist das Lebenselixier der digitalen Wirtschaft. Gesetze zur Datenlokalisierung und Urteile wie Schrems II machen diesen Fluss jedoch teuer, komplex und rechtlich riskant. Dies bremst insbesondere datenintensive Branchen wie KI, Cloud Computing und Finanztechnologie aus.32

- Erstickte Innovation: Die Barrieren für die grenzüberschreitende Zusammenarbeit behindern die Forschung, die Entwicklung von Open-Source-Software und die Skaleneffekte, die Innovationen vorantreiben. Wenn die klügsten Köpfe der Welt nicht mehr reibungslos zusammenarbeiten können, leidet der Fortschritt aller.3 Der Internationale Währungsfonds (IWF) warnt, dass eine solche technologische Entkopplung die Weltwirtschaft bis zu 7 % des globalen BIP kosten könnte.23

Für die geopolitische Stabilität

- Die neue Arena für Konflikte: Der Cyberspace ist zu einem zentralen Schauplatz für zwischenstaatliche Konkurrenz, Spionage und Einflussnahme geworden.17 Das Konzept der digitalen Souveränität hat sich von einer defensiven Schutzmaßnahme zu einem offensiven Instrument der Machtprojektion entwickelt. Staaten nutzen ihre Kontrolle über die digitale Infrastruktur, um ihre Interessen über ihre Grenzen hinaus durchzusetzen.20

- Erosion globaler Normen: Der Aufstieg staatszentrierter Internet-Modelle fordert die liberale, offene Netzordnung heraus. Das Fehlen gemeinsamer Standards und Durchsetzungsmechanismen schafft Instabilität und erhöht die Anfälligkeit demokratischer Systeme für Desinformationskampagnen und Cyberangriffe.18

Prognose: Vier Zukünfte für ein Netz (und keine davon ist die, die wir wollten)

Wie wird die Landkarte des digitalen Archipels in Zukunft aussehen? Basierend auf den aktuellen Trends lassen sich vier plausible Szenarien skizzieren, von denen keines die Rückkehr zur utopischen Einheit verspricht.

Szenario 1: Weiche Fragmentierung (Die unübersichtliche Gegenwart)

Dies ist im Wesentlichen die Fortsetzung des aktuellen Zustands. Das Internet bleibt technisch global vernetzt, aber die Reibung an den digitalen Grenzen nimmt stetig zu. Mehr Geoblocking, mehr inkompatible Dienste, mehr unterschiedliche Nutzungsbedingungen.42 Für Nutzer bedeutet dies einen schleichenden Verlust an Komfort und Universalität. Für Unternehmen bedeutet es stetig steigende Compliance-Kosten und rechtliche Unsicherheit.

Szenario 2: Regulatorische Blöcke (Der digitale Kalte Krieg)

Die Welt formiert sich in klar abgegrenzte digitale Einfluss-Sphären: ein US-geführter, marktgetriebener Block; ein chinesisch-russischer, staatskontrollierter Block; ein europäischer, regulierungsgetriebener Block; und möglicherweise eine „digitale Bewegung der Blockfreien Staaten“, angeführt von aufstrebenden Mächten wie Indien.18 Innerhalb dieser Blöcke fließt der Datenverkehr relativ frei, aber der Austausch zwischen den Blöcken wird stark reglementiert und kontrolliert. Dies würde die geoeconomische Fragmentierung, die wir bereits im Welthandel sehen, auf die digitale Ebene übertragen.47

Szenario 3: Harte Balkanisierung (Technische Fragmentierung)

In diesem düstereren Szenario gehen große Mächte über die regulatorische Trennung hinaus und schaffen technisch inkompatible Netzwerke. Chinas Vorschlag für ein „New IP“-Protokoll oder die wiederholten Tests Russlands, sein RuNet vom globalen Netz zu trennen, deuten in diese Richtung.3 Dies könnte zu einer Situation führen, in der Teile des Internets buchstäblich nicht mehr miteinander kommunizieren können, als würden sie unterschiedliche Sprachen sprechen.48

Szenario 4: Das Zwei-Klassen-Internet (Das dystopische Endspiel)

Das vielleicht beunruhigendste Szenario ist die Entstehung eines Zwei-Klassen-Internets. Ein schnelles, offenes und globales Netz bleibt für Regierungen, Konzerne und eine kleine Elite zugänglich. Die breite Öffentlichkeit hingegen wird zunehmend in lokalisierte, stark überwachte und kommerziell kuratierte nationale Intranets verbannt.28 Die globale Konversation würde zu einem Privileg, während die Masse der Bürger in ihren nationalen Echokammern verbleibt.

Ausblick: Können Blockchain-Hippies uns noch retten? Ein kritischer Blick auf Web3

Gibt es einen Ausweg aus dem Archipel? Einige sehen die Hoffnung in einer neuen technologischen Welle, die als Web3 bekannt ist. Sie verspricht, die Sünden der Vergangenheit zu korrigieren und die ursprüngliche Utopie des Internets wiederzubeleben.

Das Versprechen der Dezentralisierung

Die Kernidee von Web3 ist die Dezentralisierung. Anstatt dass Daten und Anwendungen auf den zentralen Servern von Konzernen wie Google oder Staaten wie China liegen, sollen sie auf einem verteilten Netzwerk von Tausenden von Computern gespeichert werden, das durch Blockchain-Technologie gesichert ist.49 Dies soll die Macht von den zentralen Akteuren zurück zu den einzelnen Nutzern verlagern.49

Wie Web3 dem Splinternet entgegenwirken könnte

- Zensurresistenz: Ein dezentrales Netzwerk hat keinen zentralen Angriffspunkt. Es gibt keinen einzelnen Stecker, den eine Regierung ziehen, oder einen Server, den ein Unternehmen abschalten kann. Dies macht es theoretisch widerstandsfähiger gegen Zensur.52

- Nutzerkontrollierte Daten: Im Web3-Modell besitzen die Nutzer ihre Daten selbst und kontrollieren, wer darauf zugreifen kann. Dies untergräbt das Geschäftsmodell der Walled Gardens, das auf der exklusiven Ausbeutung von Nutzerdaten beruht.50

- Interoperabilität: Die Vision von Web3 ist ein nahtloses Zusammenspiel verschiedener Anwendungen und Netzwerke, das genaue Gegenteil der heutigen Silo-Struktur.49

Der Realitätscheck

So verlockend die Vision auch ist, der Weg dorthin ist mit gewaltigen Hindernissen gepflastert.

- Skalierbarkeit und Benutzerfreundlichkeit: Aktuelle Web3-Anwendungen sind oft langsam, kompliziert und alles andere als benutzerfreundlich. Sie sind weit entfernt von der nahtlosen Erfahrung, die Web2-Dienste bieten.51

- Regulatorischer Widerstand: Genau die Eigenschaften, die Web3 zu einer Bedrohung für das Splinternet machen – Anonymität, Dezentralisierung, fehlende Kontrolle – machen es zu einem Hauptziel für staatliche Regulierung. Staaten werden ihre Souveränität im Netz nicht kampflos aufgeben.51

- Die Macht der Etablierten: Die mächtigen staatlichen und kommerziellen Akteure, die das Splinternet vorantreiben, werden ihre Kontrolle nicht freiwillig abgeben. Sie werden versuchen, die Entwicklung zu kooptieren, zu regulieren oder zu unterdrücken.

Die Zukunft des Internets ist keine technologische Zwangsläufigkeit, sondern das Ergebnis einer Reihe von politischen, wirtschaftlichen und gesellschaftlichen Entscheidungen. Das Splinternet ist die Welt, die wir gerade erschaffen. Es ist ein Archipel, das aus den Trümmern einer gescheiterten Utopie entstanden ist. Die entscheidende Frage ist nicht, ob wir die alte, geeinte Welt wiederherstellen können, sondern welche Art von Brücken wir zwischen den Inseln dieser neuen, fragmentierten Welt bauen wollen. Und auf welcher dieser Inseln wir am Ende leben möchten.

Referenzen

- Splinternet – Wikipedia, Zugriff am Oktober 20, 2025, https://en.wikipedia.org/wiki/Splinternet

- About the Internet Fragmentation Explainer – Internet Society, Zugriff am Oktober 20, 2025, https://www.internetsociety.org/resources/internet-fragmentation/about-the-explainer/

- What is the Splinternet? – SplinterCon, Zugriff am Oktober 20, 2025, https://splintercon.net/2023/08/what-is-the-splinternet/

- The Splinternet—Mankind’s Battle for Internet Control – Doctor Spin, Zugriff am Oktober 20, 2025, https://doctorspin.net/splinternet/

- China’s Great Firewall – Stanford Computer Science, Zugriff am Oktober 20, 2025, https://cs.stanford.edu/people/eroberts/cs181/projects/2010-11/FreeExpressionVsSocialCohesion/china_policy.html

- What is a walled garden? – Fluent, Zugriff am Oktober 20, 2025, https://fluentco.com/glossary/term/walled-garden/

- Impact of GDPR on data privacy – Thunderbird School of Global Management, Zugriff am Oktober 20, 2025, https://thunderbird.asu.edu/thought-leadership/insights/gdpr-data-privacy

- The Splinternet – Duke Law Scholarship Repository, Zugriff am Oktober 20, 2025, https://scholarship.law.duke.edu/cgi/viewcontent.cgi?article=4066&context=dlj

- Splinternet: How Geopolitics and Commerce Are Fragmenting the World Wide Web – International Journal of Communication, Zugriff am Oktober 20, 2025, https://ijoc.org/index.php/ijoc/article/download/11260/2552

- 2. Internet pioneers imagine the next 50 years – Pew Research Center, Zugriff am Oktober 20, 2025, https://www.pewresearch.org/internet/2019/10/28/2-internet-pioneers-imagine-the-next-50-years/

- Sir Tim-Berners-Lee’s quotes – Equant, Zugriff am Oktober 20, 2025, https://equant.org/articles/sir-tim-berners-lee/

- A Declaration of the Independence of Cyberspace | Electronic …, Zugriff am Oktober 20, 2025, https://www.eff.org/cyberspace-independence

- Great Firewall | History, China, Hong Kong, & Facts | Britannica, Zugriff am Oktober 20, 2025, https://www.britannica.com/topic/Great-Firewall

- A Technical Overview of the Great Firewall (0) — Early History | by xnvlnasna – Medium, Zugriff am Oktober 20, 2025, https://medium.com/@xnvlnasna/a-technical-overview-of-the-great-firewall-0-early-history-a69f53b81866

- Splinternet definition – Glossary – NordVPN, Zugriff am Oktober 20, 2025, https://nordvpn.com/cybersecurity/glossary/splinternet/

- Types of internet fragmentation – LARUS, Zugriff am Oktober 20, 2025, https://larus.net/blog/types-of-internet-fragmentation/

- Splinternet: how geopolitics is fracturing cyberspace – Polytechnique Insights, Zugriff am Oktober 20, 2025, https://www.polytechnique-insights.com/en/columns/geopolitics/splinternet-when-geopolitics-fractures-cyberspace/

- Tackle the ‘Splinternet’ | Chatham House – International Affairs Think Tank, Zugriff am Oktober 20, 2025, https://www.chathamhouse.org/2019/06/tackle-splinternet

- The Rise of Cyber Sovereignty: Russia, China, and the Future of Internet Governance, Zugriff am Oktober 20, 2025, https://www.ypfp.org/the-rise-of-cyber-sovereignty-russia-china-and-the-future-of-internet-governance/

- (PDF) THE GEOPOLITICS OF CYBERSECURITY: A COMPARATIVE …, Zugriff am Oktober 20, 2025, https://www.researchgate.net/publication/396088093_THE_GEOPOLITICS_OF_CYBERSECURITY_A_COMPARATIVE_ANALYSIS_OF_NATIONAL_STRATEGIES_FOR_DIGITAL_SOVEREIGNTY

- What is a walled garden? | AppsFlyer mobile glossary, Zugriff am Oktober 20, 2025, https://www.appsflyer.com/glossary/walled-garden/

- What is Walled Garden Advertising & How to Break Free in 2025, Zugriff am Oktober 20, 2025, https://www.strategus.com/blog/what-is-a-walled-garden-in-advertising

- Why Internet Fragmentation Matters for Everyone – LARUS, Zugriff am Oktober 20, 2025, https://larus.net/blog/why-internet-fragmentation-matters-for-everyone/

- Internet Fragmentation: Why It Matters for Europe – AWS, Zugriff am Oktober 20, 2025, https://eucd.s3.eu-central-1.amazonaws.com/eucd/assets/ioyLip9O/internet-fragmentation-why-it-matters-for-europe.pdf

- Global approaches to digital sovereignty: Competing definitions and contrasting policy – ECDPM, Zugriff am Oktober 20, 2025, https://ecdpm.org/application/files/7816/8485/0476/Global-approaches-digital-sovereignty-competing-definitions-contrasting-policy-ECDPM-Discussion-Paper-344-2023.pdf

- Two years of GDPR: A report from the digital industry – DIGITALEUROPE, Zugriff am Oktober 20, 2025, https://www.digitaleurope.org/resources/two-years-of-gdpr-a-report-from-the-digital-industry/

- Internet fragmentation 101 and how it is reshaping the digital world | ICT Pulse, Zugriff am Oktober 20, 2025, https://ict-pulse.com/2025/03/internet-fragmentation-101-and-how-it-is-reshaping-the-digital-world/

- Balkanization and globalization: the battle for freedom in the internet – Avast Blog, Zugriff am Oktober 20, 2025, https://blog.avast.com/is-the-internet-becoming-less-open-avast

- The ‘Schrems II’ decision: EU-US data transfers in question – IAPP, Zugriff am Oktober 20, 2025, https://iapp.org/resources/article/the-schrems-ii-decision-eu-us-data-transfers-in-question/

- Data Transfers after Schrems II: The EU-US Disagreements over Data Privacy and National Security – Scholarship@Vanderbilt Law, Zugriff am Oktober 20, 2025, https://scholarship.law.vanderbilt.edu/vjtl/vol55/iss1/1/

- How the Schrems II Decision Changed Privacy Law – TrustArc, Zugriff am Oktober 20, 2025, https://trustarc.com/resource/schrems-ii-decision-changed-privacy-law/

- Tech and Data Governance: Cross-Border Compliance Challenges and Strategy, Zugriff am Oktober 20, 2025, https://www.cigionline.org/static/documents/TF2_Khasru_Diepeveen.pdf

- The Definitive Guide to Schrems II | Resource – DataGuidance, Zugriff am Oktober 20, 2025, https://www.dataguidance.com/resource/definitive-guide-schrems-ii

- How Barriers to Cross-Border Data Flows Are Spreading Globally, What They Cost, and How to Address Them | ITIF, Zugriff am Oktober 20, 2025, https://itif.org/publications/2021/07/19/how-barriers-cross-border-data-flows-are-spreading-globally-what-they-cost/

- Full article: Shades of authoritarian digital sovereignty: divergences in Russian and Chinese data localisation regimes – Taylor & Francis Online, Zugriff am Oktober 20, 2025, https://www.tandfonline.com/doi/full/10.1080/23738871.2024.2413938

- A Splintered Internet? Internet Fragmentation and the Strategies of China, Russia, India and the European Union – Ifri, Zugriff am Oktober 20, 2025, https://www.ifri.org/sites/default/files/migrated_files/documents/atoms/files/ifri_nocetti_internet_fragmentation_february_2024.pdf

- Internet governance – European Parliament – Europa.eu, Zugriff am Oktober 20, 2025, https://www.europarl.europa.eu/RegData/etudes/BRIE/2024/766272/EPRS_BRI(2024)766272_EN.pdf

- A New Chapter in Internet Fragmentation, Zugriff am Oktober 20, 2025, https://pulse.internetsociety.org/blog/a-new-chapter-in-internet-fragmentation

- Balkanization of the Internet – Business Executives for National Security, Zugriff am Oktober 20, 2025, https://bens.org/balkanization-of-internet-pt1/

- Splinternets: Human Rights and Internet Fragmentation | Clayton Rice, K.C., Zugriff am Oktober 20, 2025, https://www.claytonrice.com/splinternets-humanrights-and-internet-fragmentation/

- The Internet Expands Freedom of Expression — If We Keep the Net Free, Zugriff am Oktober 20, 2025, https://www.bushcenter.org/publications/the-internet-expands-freedom-of-expression-if-we-keep-the-net-free

- The End of the Global Internet – Spherical Cow Consulting, Zugriff am Oktober 20, 2025, https://sphericalcowconsulting.com/2025/10/07/the-end-of-the-global-internet/

- Data Free Flow with Trust: Overcoming Barriers to Cross-Border Data Flows – World Economic Forum: Publications, Zugriff am Oktober 20, 2025, https://www3.weforum.org/docs/WEF_Data_Free_Flow_with_Trust_2022.pdf

- Data Localization: Costs, Tradeoffs, and Impacts Across the Economy – IIF, Zugriff am Oktober 20, 2025, https://www.iif.com/portals/0/Files/content/Innovation/12_22_2020_data_localization.pdf

- Navigating the cyber frontier: trends and challenges | Blavatnik School of Government, Zugriff am Oktober 20, 2025, https://www.bsg.ox.ac.uk/blog/navigating-cyber-frontier-trends-and-challenges

- Coalition Building and Sino–US Competition in the Digital Era – Oxford Academic, Zugriff am Oktober 20, 2025, https://academic.oup.com/cjip/article/17/4/425/7759853

- Geopolitics and trade in the euro area and the United States: de-risking of import supplies? – European Central Bank – Europa.eu, Zugriff am Oktober 20, 2025, https://www.ecb.europa.eu/pub/pdf/scpops/ecb.op359~3b613eb38e.en.pdf

- We Need To Protect Strong National Borders On The Internet – Colorado Law Scholarly Commons, Zugriff am Oktober 20, 2025, https://scholar.law.colorado.edu/cgi/viewcontent.cgi?article=1081&context=ctlj

- What is Web3? – Web3 Explained – AWS – Updated 2025, Zugriff am Oktober 20, 2025, https://aws.amazon.com/what-is/web3/

- IR 8475, A Security Perspective on the Web3 Paradigm | CSRC, Zugriff am Oktober 20, 2025, https://csrc.nist.gov/pubs/ir/8475/final

- What is Web3 technology (and why is it important)? – McKinsey, Zugriff am Oktober 20, 2025, https://www.mckinsey.com/featured-insights/mckinsey-explainers/what-is-web3

- 3 Key Technologies Behind Web3 Shaping Our Digital Future – Freename, Zugriff am Oktober 20, 2025, https://freename.com/blog/technologies-behind-web3

KI-gestützt. Menschlich veredelt.

Martin Käßler ist ein erfahrener Tech-Experte im Bereich AI, Technologie, Energie & Space mit über 15 Jahren Branchenerfahrung. Seine Artikel verbinden fundiertes Fachwissen mit modernster KI-gestützter Recherche- und Produktion. Jeder Beitrag wird von ihm persönlich kuratiert, faktengeprüft und redaktionell verfeinert, um höchste inhaltliche Qualität und maximalen Mehrwert zu garantieren.

Auch bei sorgfältigster Prüfung sehen vier Augen mehr als zwei. Wenn Ihnen ein Patzer aufgefallen ist, der uns entgangen ist, lassen Sie es uns bitte wissen: Unser Postfach ist martinkaessler, gefolgt von einem @ und dem Namen einer bekannten Suchmaschine (also googlemail) mit der Endung .com. Oder besuchen Sie Ihn gerne einfach & direkt auf LinkedIn.